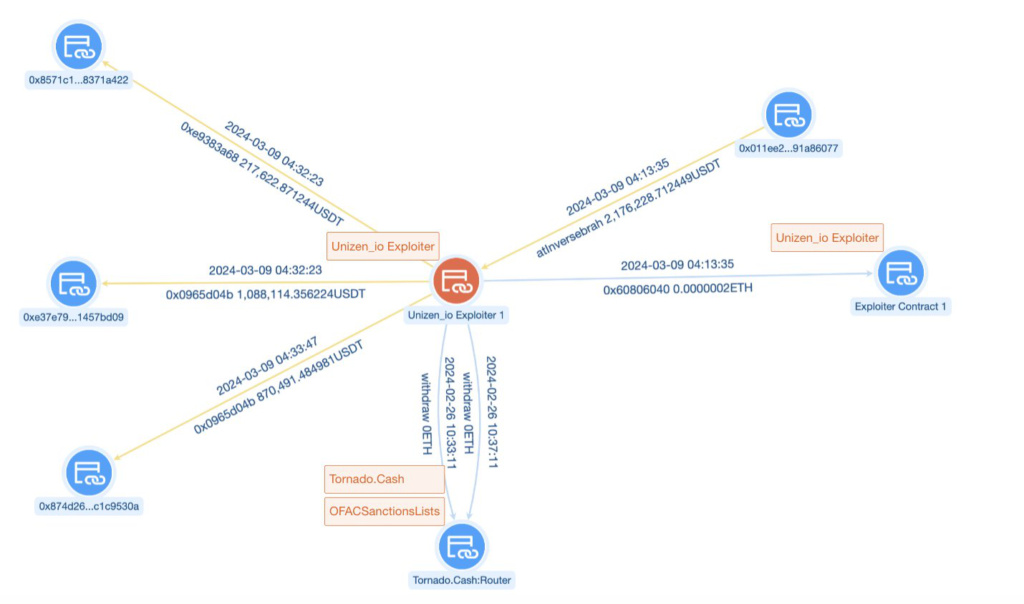

Em 8 de março, aproximadamente 11 milhões de BRL foram roubados em vários ataques ao DEX baseado em ETH logo após uma atualização de contrato para seu contrato de agregação DEX.

Cyvers soou o alarme durante o ataque de 8 de março. A Unizen reconheceu o hack 7 horas depois.

Os ataques aconteceram durante um período de algumas horas, deixando alguns usuários no escuro, acreditando que o DEX estava fora do ar devido à atualização, não descobrindo até depois do fato.

O RevokeCash pediu aos usuários que verificassem se seu endereço foi afetado e revogassem as aprovações por meio de sua ferramenta dedicada.

Contratos atualizáveis são uma red flag comum para ataques. Destacados recentemente por ataques ao Socket, Safemoon e Level Finance do ano passado, para citar alguns.

Outro protocolo se apressou em atualizar um contrato sem a devida diligência, preparando-se para uma exploração?

A atualização destinava-se a reduzir o custo das taxas de gás da ETH, exceto que outra coisa foi reduzida.

Os usuários que interagiram e aprovaram um limite de gastos mais alto para certos tokens foram explorados por um ator malicioso que roubou os fundos. Resultando em um assalto no valor de mais de US$ 2,1 milhões.

Digite seu email e receba análises exclusivas, alertas de preços e insights do mercado Bitcoin

Digite o código de 6 dígitos que enviamos para confirmar sua inscrição

Você receberá nossas novidades em breve

A maior casa de câmbio de criptomoedas do Brasil.

Bitcoin P2P Servicos Digitais LTDA – 31.600.396/0001-31 – Florianópolis/SC/Brasil

In Crypto We Trust. 2016-2026

Bitcoin, Solana, USDT e PIX.